Microsoft¶

Die Microsoft-Andingung von Zammad ermöglicht Ihren Benutzern die Anmeldung mit einem Microsoft-Konto. Dies funktioniert auch für Azure-Benutzer und kann eine Alternative zu LDAP/Active Directory sein.

Bemerkung

Dieser Teil der Dokumentation deckt nicht unseren 📧 Microsoft 365-Kanal ab.

Einschränkungen¶

- Unterstützte Konten-Typen:

Bitte beachten Sie, dass Zammad nur diese Kontotypen unterstützt (App-abhängig):

Nur Konten in dieser Organisationseinheit (nur Standardverzeichnis - einzelner tenant)

Konten in einer beliebigen Organisationseinheit (beliebiges Azur AD-Verzeichnis - Multi-Tenant)

Konten in einer beliebigen Organisationseinheit (beliebiges Azur AD-Verzeichnis - Multi-Tenant) und persönliche Microsoft-Konten (z.B. Skype, Xbox)

- Avatare der angemeldeten Benutzer:

Zammad ignoriert derzeit Benutzeravatare. Wenn der Benutzer z.B. bei Gravatar registriert ist, bezieht Zammad den Avatar von dort, falls aktiviert. Siehe Zammad Bilder Service für mehr.

Schritt 1 - Registrieren einer Microsoft-App für Zammad¶

Melden Sie sich im Microsoft Azure Portal an und navigieren Sie zu App-Registrierungen, um eine neue App zu erstellen. Geben Sie die erforderlichen Informationen wie folgt an und registrieren Sie Ihre App.

- Name:

Wählen Sie einen aussagekräftigen Namen. Dieser wird Benutzern angezeigt, die versuchen, sich mit dieser Anwendung zu authentifizieren.

- Unterstützte Konten-Typen:

Wählen Sie einen der oben genannten Kontotypen (siehe Einschränkungen).

Der richtige Kontotyp hängt von Ihrem Anwendungsfall ab. Wenn Sie nur die interne Authentifizierung verwenden möchten, wählen Sie die erste Option. Wenn Sie unsicher sind, verwenden Sie den Link „Hilfe bei der Auswahl…“.

- Redirect URI (optional):

Wählen Sie Web und geben Sie Ihre Callback-URL an. Die Callback-URL sieht wie folgt aus:

https://zammad.domain.tld/auth/microsoft_office365/callback

- Fügen Sie unter API-Berechtigungen die folgenden Berechtigungen hinzu:

- OpenId-Berechtigungen

openid

- Benutzer

User.Read

- Contacts

Contacts.Read

Sie finden diese Berechtigungen unter Microsoft Graph → Delegated permissions.

Erstellen Sie unter Zertifikate & Secrets ein neues Client-Secret. Notieren Sie sich den zurückgegebenen Wert des Geheimnisses für später. Verwenden Sie nicht die geheime ID!

Kopieren Sie aus Übersicht die Anwendungs-(Client-)ID Ihrer Anwendung. Wenn Sie ein Single-Tenant-App verwenden, kopieren Sie bitte auch Verzeichnis (Tenant) ID. Sie haben nun alle erforderlichen Informationen für Zammad.

Schritt 2 - Hinzufügen der Anmeldedaten in Zammad¶

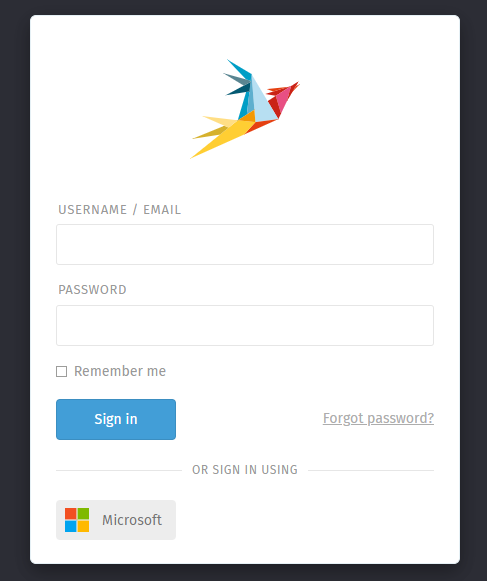

Navigieren Sie zu Sicherheit > Anwendungen von Drittanbietern (Registerkarte) in den Verwaltungseinstellungen von Zammad. Scrollen Sie nach unten zum Abschnitt Anmelden über Microsoft und geben Sie die erforderlichen Informationen ein.

- App ID:

Dies ist Ihre Anwendungs-(Client-)ID.

- App-Secret:

Dies ist Ihr Client Secret (Wert).

- App Tenant ID:

optional nur erforderlich für Anwendungen, die den Kontotyp Accounts in this organizational directory only (Default Directory only - Single tenant).

Übernehmen Sie Ihre Einstellungen, indem Sie auf Senden klicken und Authentifizierung über Microsoft aktivieren.